Architectは信じられないほどの柔軟性を提供し、デプロイメントに3分もかからずに、インストールが650MBから15GBを超えるさまざまなシステムに展開できるようにします。

Architectは、アプリケーションのニーズに合わせてLinuxインストールイメージを完全にカスタマイズする機能を提供します。

インストールイメージは、任意のターゲットシステムでいつでも正確に構成、保存、展開、および再構築できます。

ソフトウェアの選択

Architectを使用すると、ユーザーはターゲットシステムイメージのソフトウェアを簡単に選択できます。

基本配布(RHELまたはクローン)パッケージの選択は、基本環境、パッケージのカテゴリーとグループの選択、個々のパッケージの検索と選択、およびパッケージの説明、内容、依存関係の完全な表示によって簡素化されます。

すべてのソフトウェアの選択はパッケージレベルできめ細かく行われ、Architectはインストールのすべてのソフトウェア依存関係とサイズ要件を管理します。

ユーザーは、RedHawkパッケージとNightStarツール、およびその他のアプリケーション固有のソフトウェアをターゲットシステムイメージにインストールすることもできます。

注意1

インストールイメージの構成基本配布(RHELまたはクローン)パッケージの選択は、基本環境、パッケージのカテゴリーとグループの選択、個々のパッケージの検索と選択、およびパッケージの説明、内容、依存関係の完全な表示によって簡素化されます。

すべてのソフトウェアの選択はパッケージレベルできめ細かく行われ、Architectはインストールのすべてのソフトウェア依存関係とサイズ要件を管理します。

ユーザーは、RedHawkパッケージとNightStarツール、およびその他のアプリケーション固有のソフトウェアをターゲットシステムイメージにインストールすることもできます。

注意1

RedHawk Architect で単純にWorkStationを選択してもベアメタルインストールと同じパッケージはインストールされません。

(a) このRedHawk8.4BareMetalファイルは、ベアメタル標準インストール状態(Rocky8.4をインストール後、RedHawkをインストールする前)を再現するセッションファイルです。

(メディアディスクサイズ24.8GiB、STIG対応:10個のパーティション、NightStartなし、FBSなし、GLX/CUDA開発パッケージあり)

圧縮したインストールイメージサイズが22GiBあるので、インストールメディアをディスクにする場合、ブルーレイが必要になります。

(b) このRedHawk8.4BareMetal_wo_Nvidiaファイルは、Nvidiaカード無しベアメタルインストール状態(Rocky8.4をインストール後、RedHawkをインストールする前)を再現するセッションファイルです。

ヘッドレスCUDA構成のベースとしてご利用いただけます。

(メディアディスクサイズ24.8GiB、STIG対応:10個のパーティション、NightStartなし、FBSなし、GLX/CUDA開発なし)

圧縮したインストールイメージサイズが14GiBあるので、インストールメディアをディスクにする場合、ブルーレイが必要になります。

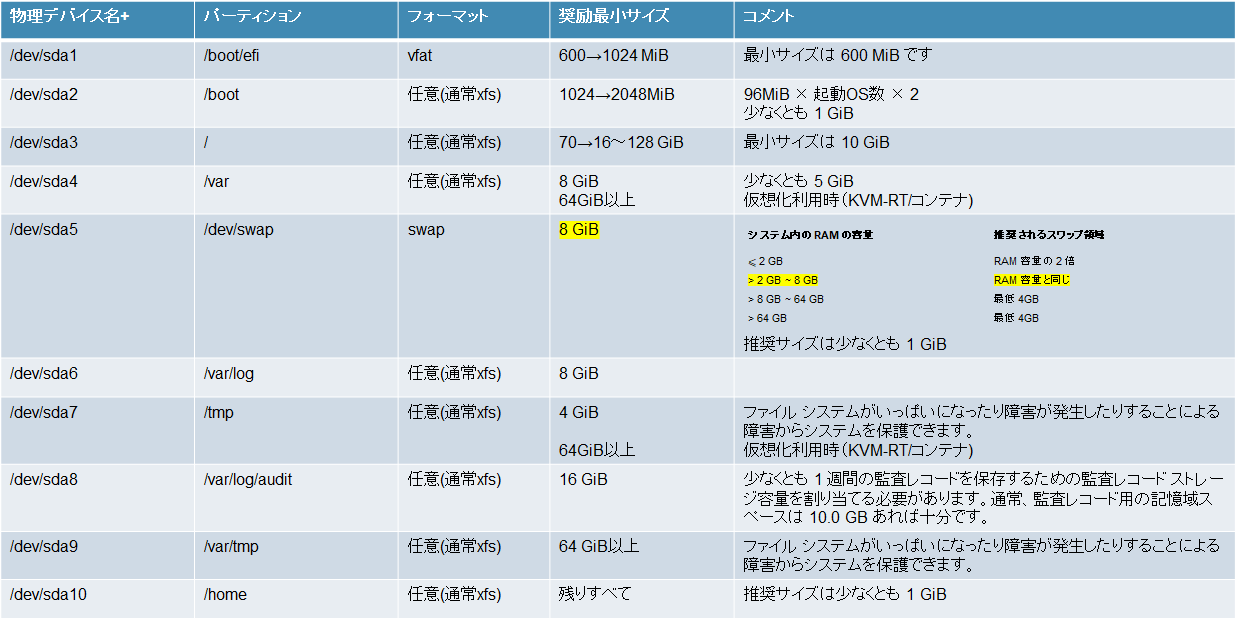

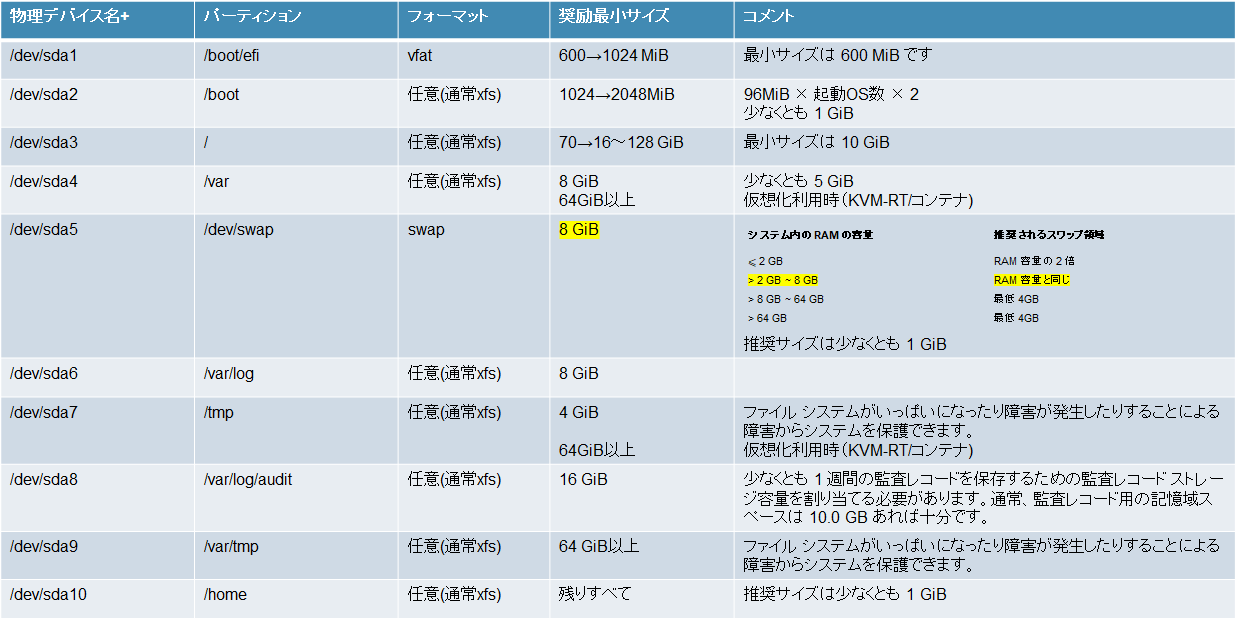

(c) イメージビルド前状態にしてあるので、変更が容易です。(下表のパーティションサイズを参考に変更してご利用ください)

(d) RedHawk8.4.nへのアップデートは別途行う必要があります。(Build Image時にポップアップで更新を促されます。)

(e) また、ベアメタル側の作業領域が64GiB必要なので、/var/lib/architect下の領域が不足する場合、Building Image時のポップアップメニューで必要な容量が確保出来る領域に変更してください。

(a) このRedHawk8.4BareMetalファイルは、ベアメタル標準インストール状態(Rocky8.4をインストール後、RedHawkをインストールする前)を再現するセッションファイルです。

(メディアディスクサイズ24.8GiB、STIG対応:10個のパーティション、NightStartなし、FBSなし、GLX/CUDA開発パッケージあり)

圧縮したインストールイメージサイズが22GiBあるので、インストールメディアをディスクにする場合、ブルーレイが必要になります。

(b) このRedHawk8.4BareMetal_wo_Nvidiaファイルは、Nvidiaカード無しベアメタルインストール状態(Rocky8.4をインストール後、RedHawkをインストールする前)を再現するセッションファイルです。

ヘッドレスCUDA構成のベースとしてご利用いただけます。

(メディアディスクサイズ24.8GiB、STIG対応:10個のパーティション、NightStartなし、FBSなし、GLX/CUDA開発なし)

圧縮したインストールイメージサイズが14GiBあるので、インストールメディアをディスクにする場合、ブルーレイが必要になります。

(c) イメージビルド前状態にしてあるので、変更が容易です。(下表のパーティションサイズを参考に変更してご利用ください)

(d) RedHawk8.4.nへのアップデートは別途行う必要があります。(Build Image時にポップアップで更新を促されます。)

(e) また、ベアメタル側の作業領域が64GiB必要なので、/var/lib/architect下の領域が不足する場合、Building Image時のポップアップメニューで必要な容量が確保出来る領域に変更してください。

Architectを使用すると、ユーザーは次のような多くのターゲットシステムパラメータを簡単に構成できます。

注意2 日本語対応

RedHawkカーネルの更新を行ってください。

Architectの開発システムの/etc/yum.repos.d下に ccur-redhawk-8.4.n.repo ファイルがあることを確認し、なければ作成してください。

下記のようになっているはずです。

上記は、ベアメタル側の設定です。

(特定のバージョンにアップグレードしたい場合には、8.4.nを8.4.5のように変更してください)

次に、Architect側のアップグレードですが、下記のように、Software Updatesの画面から、上記loginとpasswordを入力してください。

そして、Install Updateボタンをクリックすると最新のRedHawkカーネルにアップグレードされます。(2024/03 現在RedHawk8.4.9)

次に必要があれば、Chroot Shell からRocky Install Blu-RayDiscをリポジトリとして Rocky8.n のユーザランドアップデートを行ってください。(2024/03 現在Rocky Linux 8.9)

(1) ベアメタル側で、Rocky Install Blu-RayDiscを挿入してください。

(2) ベアメタル側で、Rocky Install Blu-RayDiscをアンマウントしてください。

(3) 下記3つのボックスをチェックしてChroot Shellを起動してください。

(4) Chroot Shellで、上記URLの/etc/yum.repos.d/Rocky-Updates8-9-Media.repoファイルを作成してください。

(5) Chroot Shellで、下記コマンドを入力すると、Rockyインストールディスクからユーザランドをアップデート出来ます。

(6) カーネルのrescueイメージを再作成します。(下記何れかを選択してください)

(6.1) RedHawk Linux 8.4.9カーネルのrescueイメージを再作成する場合。

(6.2) Rocky Linux 8.9カーネルのrescueイメージを再作成する場合。

(7) Rocky Update後にはRocky Linux 8.9カーネルイメージが存在しますので、利用しない場合には削除してください。

消去しても、上記rescueイメージは残ります、また消去しない場合、graphical modeで起動しますので、blscfgコマンドなどでシングルユーザ起動に変更してください。

(8) 同様にアップデート前のRedHawk Linux 8.4イメージも存在しますので、

必要のない場合は削除してください。

注意:ネットワークでも同様の操作が可能ですが、アップグレードのタイミングにより、リポジトリの内容が変化する可能性があり、同様の結果にならないため奨励しません

![RedHawk Architect 8 Chroot [ArchitectUpdate.png]](IMAGES/ArchitectUpdate.png)

(9) アップデート後カーネルのエントリを確認し、新しいカーネルで起動するように設定してください。

(10) 日本語対応

/etc/locale.confファイルの内容をLANG="en_US.UTF-8" から LANG="ja_JP.UTF-8" へ変更してください。

/etc/vconsole.conf ファイルの内容をKEYMAP="us"からKEYMAP="jp"へ変更してください。

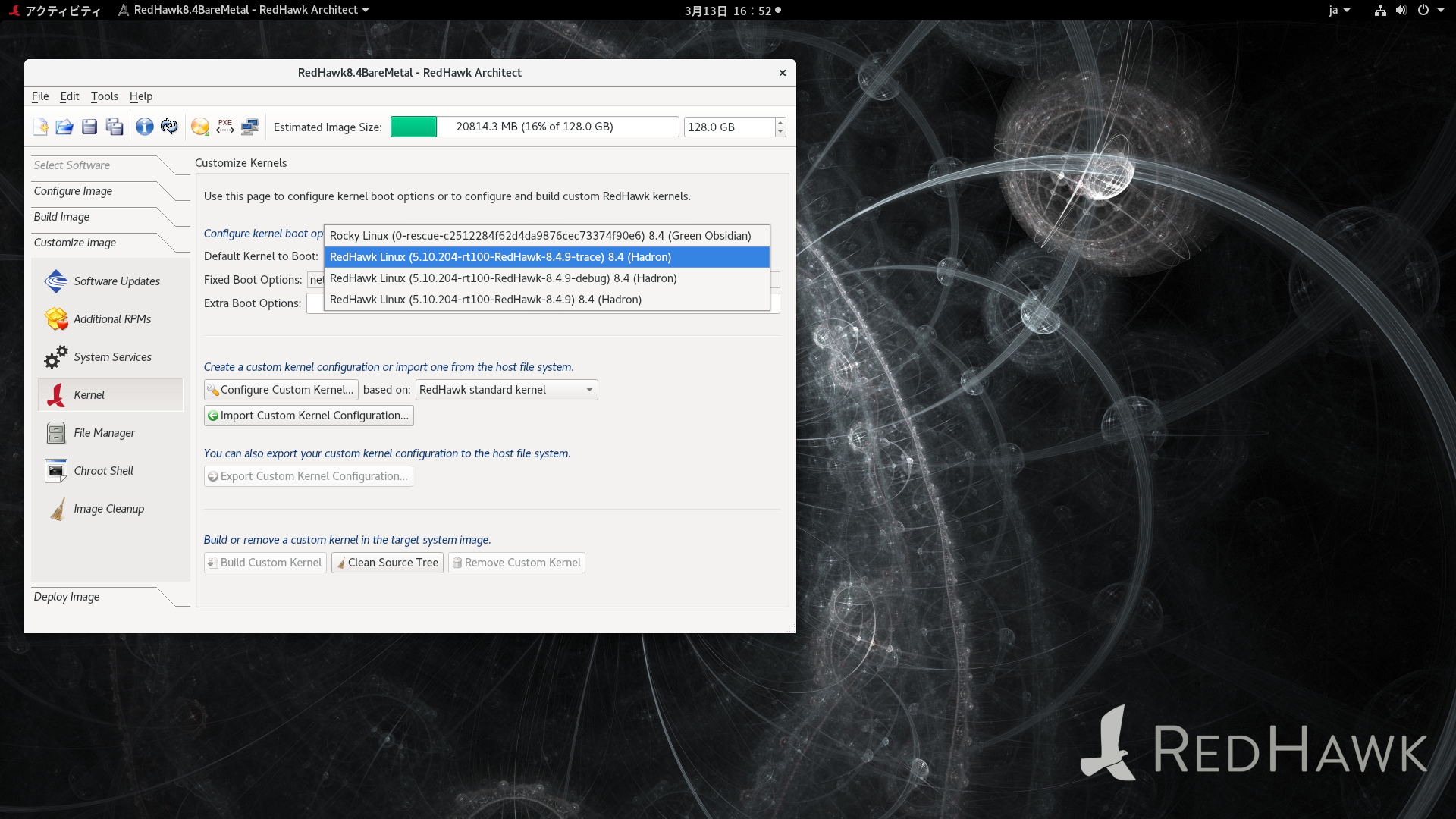

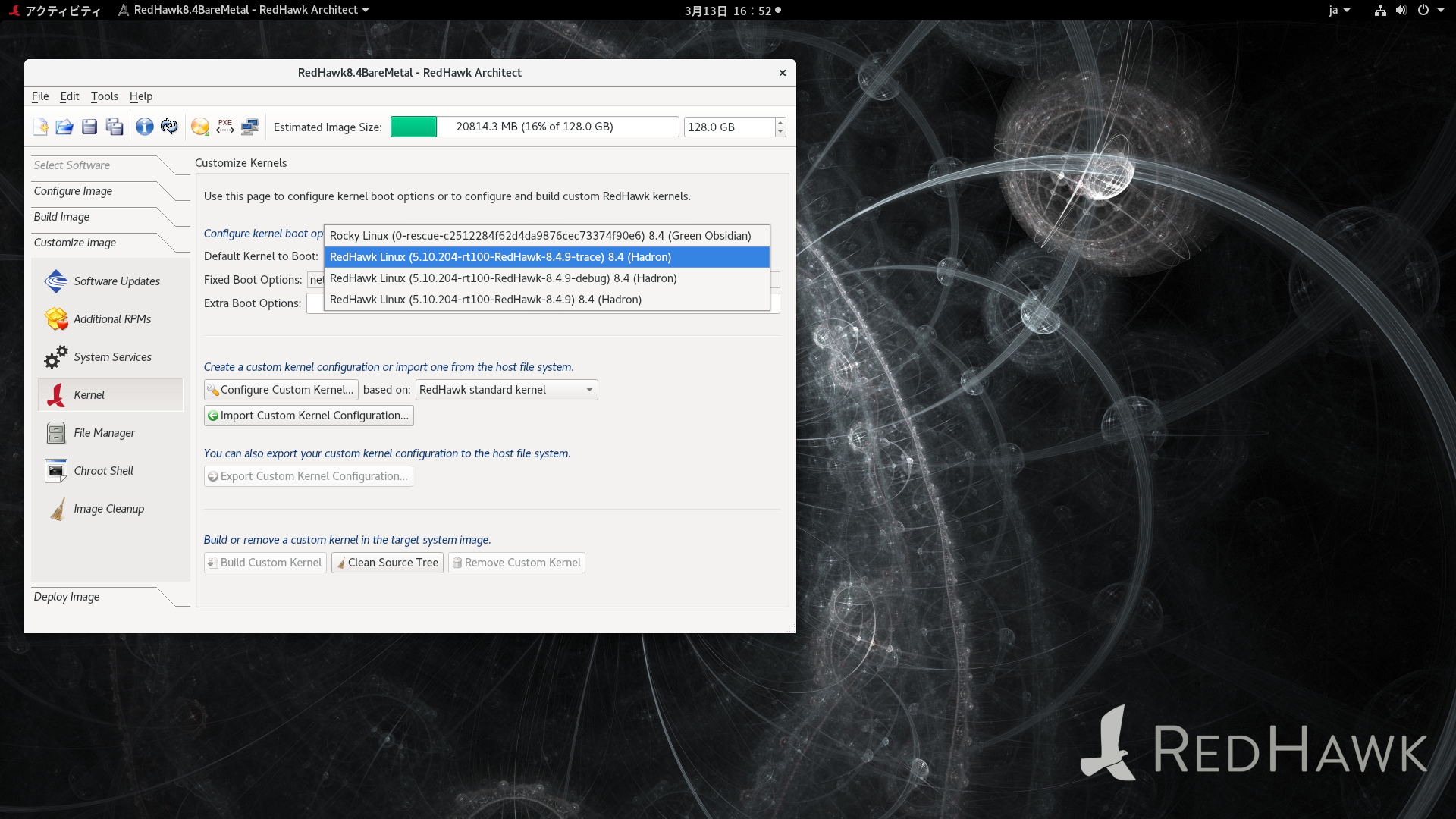

(11) Chroot Shellを終了し、Architect内で、下記のDefault Kernel to Bootタブから、起動カーネルを選択してください。

- ロケールセット、タイムゾーン、システム実行レベル、ルートパスワード

- シリアルコンソール構成

- ネットワーク構成

- LVMの構成とLUKSを使用したディスク暗号化を含む、ディスクのパーティション分割とファイルシステムの構成

- 読み取り専用ルートの構成

- SELinux

- システムサービス

- カーネルブートパラメータ

- カスタムカーネル構成

注意2 日本語対応

Architectでインストールしても日本語対応にはなっていないので、これはマニュアルで行います。

ArchitectタブのChroot Shellでターミナルを開き、/etc/locale.confファイルの内容を

LANG="en_US.UTF-8" から LANG="ja_JP.UTF-8" へ変更してください。

/etc/vconsole.conf ファイルの内容をKEYMAP="us"からKEYMAP="jp"へ変更してください。

注意3ArchitectタブのChroot Shellでターミナルを開き、/etc/locale.confファイルの内容を

LANG="en_US.UTF-8" から LANG="ja_JP.UTF-8" へ変更してください。

/etc/vconsole.conf ファイルの内容をKEYMAP="us"からKEYMAP="jp"へ変更してください。

インストールパッケージが不足している場合(この例ではnuu) RedHawk Install DVDから、パッケージを追加インストールしてください。

注意4

① ベアメタル側に RedHawk Install DVDを挿入する

② ベアメタル側で RedHawk Install DVDをアンマウントする

③ Architectの Chroot Shell を開き下記コマンドを実行する

② ベアメタル側で RedHawk Install DVDをアンマウントする

# umount /run/media/root/RedHawk-8.4-x86_64

# mkdir -p /run/media/root/RedHawk-8.4-x86_64

# mount -o loop /dev/sr0 /run/media/root/RedHawk-8.4-x86_64

# dnf localinstall \

/run/media/root/RedHawk-8.4-x86_64/nuu/ccur-RedHawk-8.4-repo-3-2.noarch.rpm \

/run/media/root/RedHawk-8.4-x86_64/nuu/nuu-2.1.7-1.rhel8.x86_64.rpm \

/run/media/root/RedHawk-8.4-x86_64/nuu/ccur-RedHawk-8.4.n-repo-3-2.noarch.rpm

# rmdir /run/media/root/RedHawk-8.4-x86_64

# rmdir /run/media/root

セキュリティ設定をコンソールから行う場合、scap-security-guideをネットワークアップデートして

scap-security-guide-0.1.66-2.el8_7.rocky.0.1 以上にしておいてください。

注意5scap-security-guide-0.1.66-2.el8_7.rocky.0.1 以上にしておいてください。

# dnf update scap-security-guide

購入時のArchitect8は、smartqpi RAIDをサポートしていない(起動ファイルにisolinuxを利用している)場合があります。

下記コマンドで、vmlinuz0のサイズを確認してください。

7387008バイト版は、smartqpiをサポートしていません。

また、Architect8では、smartqpi RAIDのユーティリティarcconfはインストールされていません。

Mirosemi社のサポートサイト からユーティリティソフトウェア(arcconf_B26064.zip 等)をダウンロードしてご利用ください。

からユーティリティソフトウェア(arcconf_B26064.zip 等)をダウンロードしてご利用ください。

Architect8のインストーラーでは、isolinuxが動作していますので、スタティック版の linux/static_arcconf/cmdline がご利用になれます。

以下に、Architectインストーラー内でarcconfを利用した例を示します。 (DEBUGモードで、USB DISKをマウントして利用する)

注意6下記コマンドで、vmlinuz0のサイズを確認してください。

7387008バイト版は、smartqpiをサポートしていません。

# ls -l /usr/lib/architect/misc/installer-files/vmlinuz0*

-rw-r--r-- 1 root root 9347680 10月 12 08:31 /usr/lib/architect/misc/installer-files/vmlinuz0

-rw-r--r-- 1 root root 7387008 10月 1 2022 /usr/lib/architect/misc/installer-files/vmlinuz0.orig

smartqpi RAIDをサポートしている版をダウンロードし、バックアップ後入れ替えてください。また、Architect8では、smartqpi RAIDのユーティリティarcconfはインストールされていません。

Mirosemi社のサポートサイト

Architect8のインストーラーでは、isolinuxが動作していますので、スタティック版の linux/static_arcconf/cmdline がご利用になれます。

以下に、Architectインストーラー内でarcconfを利用した例を示します。 (DEBUGモードで、USB DISKをマウントして利用する)

# ./arcconf LIST

Could not open log file: /var/log/UcliEvt.log

Controllers found: 1

----------------------------------------------------------------------

Controller information

----------------------------------------------------------------------

Controller ID : Status, Slot, Mode, Name, SerialNumber, WWN

----------------------------------------------------------------------

Controller 1: : Optimal, Slot 2, RAID (Hide RAW), Adaptec SmartRAID 3101-4i, 2A28F300775, 50000D1E013DCA00

Command completed successfully.

Could not open log file: /var/log/UcliEvt.log

Update 4 以下のArchitect8は、パーティション構成のオプションで、quotaオプションをサポートしていません。(Update 5はサポートしているのでRedHawkリポジトリからアップデートしてください)

このファイルをダウンロードし、/usr/lib/python3.*/site-packages/architect/config_str.py にインストールしてください。このファイルはArchitect 8.4 と 9.2 の両方で動作します。

注意7このファイルをダウンロードし、/usr/lib/python3.*/site-packages/architect/config_str.py にインストールしてください。このファイルはArchitect 8.4 と 9.2 の両方で動作します。

RedHawkカーネルの更新を行ってください。

Architectの開発システムの/etc/yum.repos.d下に ccur-redhawk-8.4.n.repo ファイルがあることを確認し、なければ作成してください。

下記のようになっているはずです。

[ccur-redhawk-8.4.n]

name=Concurrent Real-Time RedHawk Linux

baseurl=https://redhawk.concurrent-rt.com/rhel/Login=login名/Password=password/RedHawk/8.4.n/$basearch

gpgcheck=0

enabled=1

上記login名とpasswordは、発行されているSITE-ID情報に合わせてください。上記は、ベアメタル側の設定です。

(特定のバージョンにアップグレードしたい場合には、8.4.nを8.4.5のように変更してください)

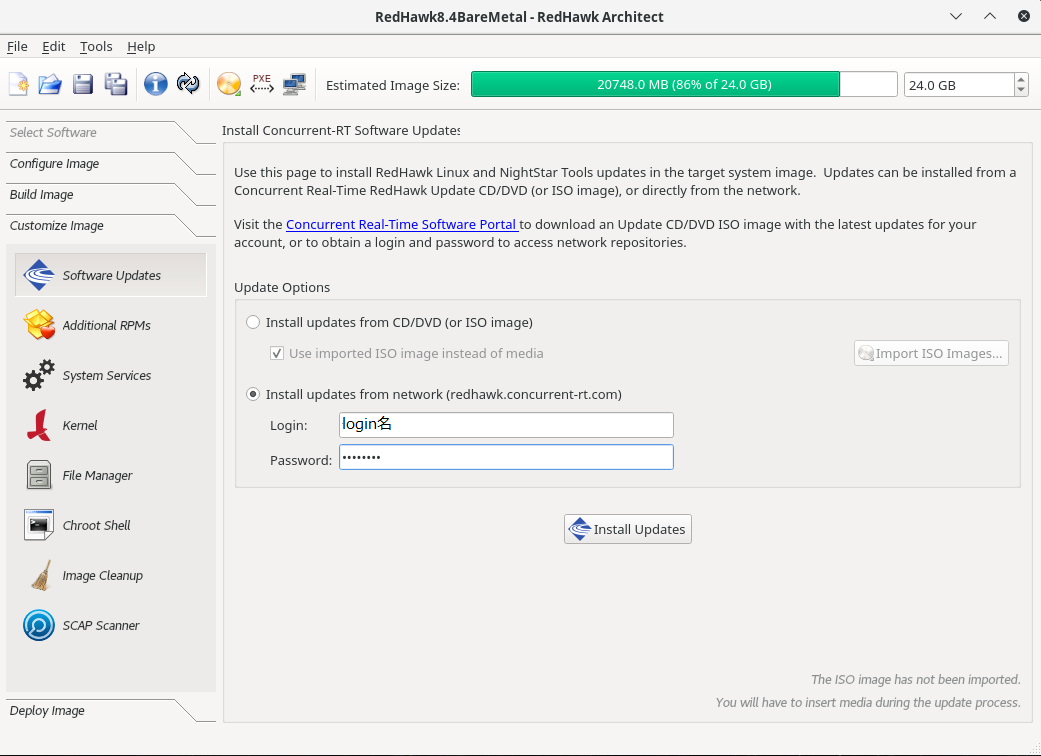

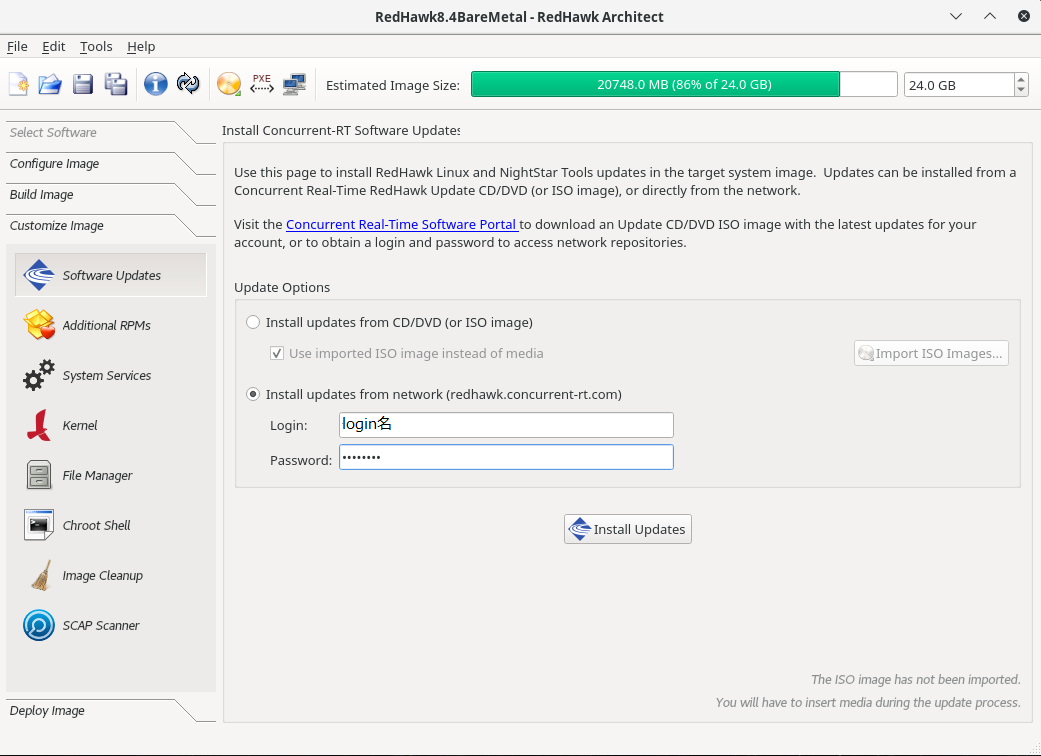

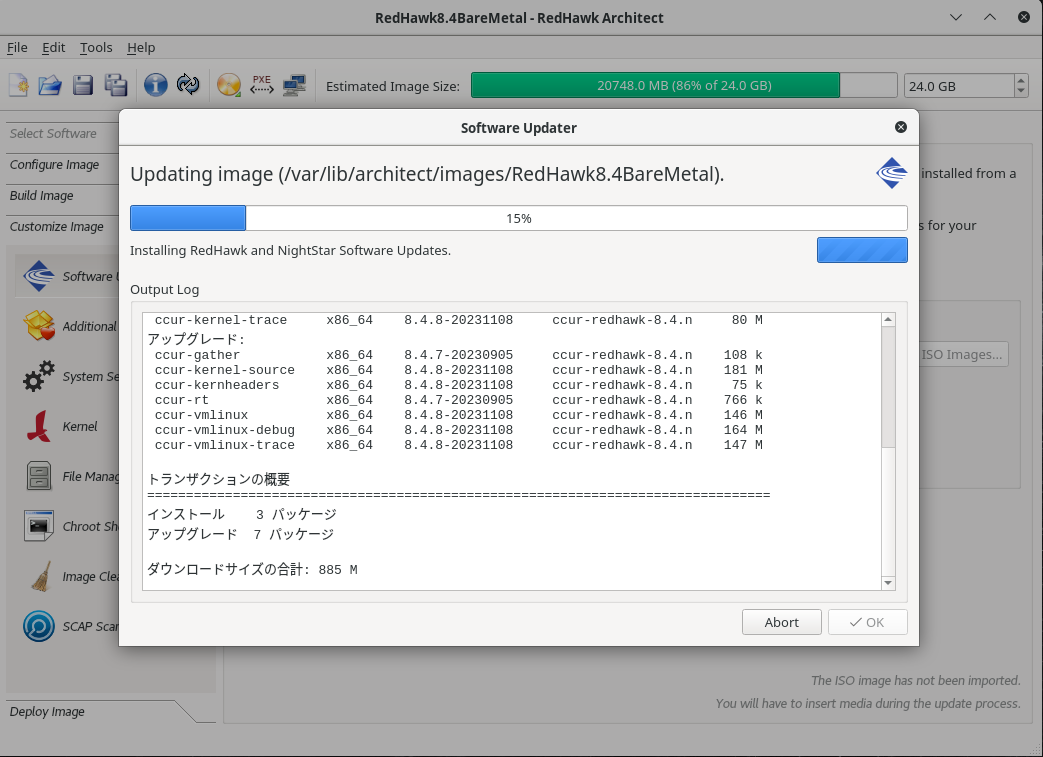

次に、Architect側のアップグレードですが、下記のように、Software Updatesの画面から、上記loginとpasswordを入力してください。

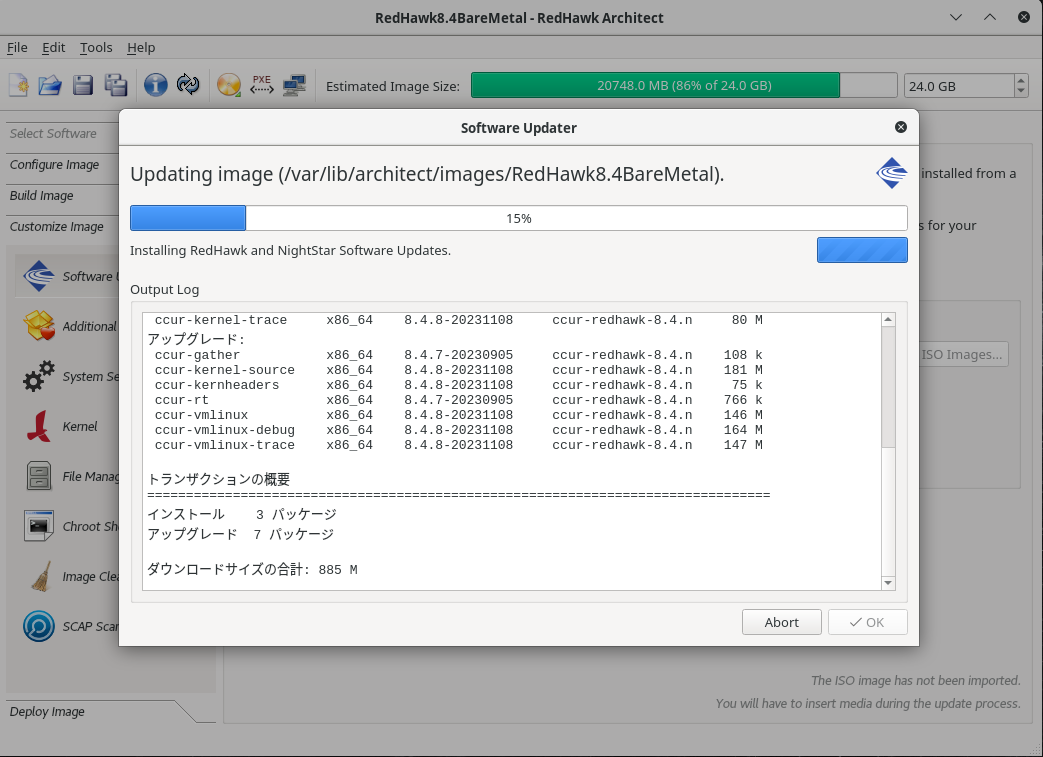

そして、Install Updateボタンをクリックすると最新のRedHawkカーネルにアップグレードされます。(2024/03 現在RedHawk8.4.9)

次に必要があれば、Chroot Shell からRocky Install Blu-RayDiscをリポジトリとして Rocky8.n のユーザランドアップデートを行ってください。(2024/03 現在Rocky Linux 8.9)

(1) ベアメタル側で、Rocky Install Blu-RayDiscを挿入してください。

(2) ベアメタル側で、Rocky Install Blu-RayDiscをアンマウントしてください。

(3) 下記3つのボックスをチェックしてChroot Shellを起動してください。

☑ Allow local X server to accept X connections launched from shell

☑ Mount DNF repositories from imported media ISOs

☑ Mount /proc/,/sys,and /dev from host(read-only) inside chroot shell

(5) Chroot Shellで、下記コマンドを入力すると、Rockyインストールディスクからユーザランドをアップデート出来ます。

image:RedHawk8.4BareMetal# mkdir -p /run/media/root/Rocky-8-9-x86_64-dvd

image:RedHawk8.4BareMetal# mount /dev/sr0 /run/media/root/Rocky-8-9-x86_64-dvd

mount: /run/media/root/Rocky-8-9-x86_64-dvd: 警告: デバイスは書き込み禁止です、読み込み専用でマウントします.

image:RedHawk8.4BareMetal# dnf makecache

Rocky Linux 8 - AppStream 6.6 kB/s | 4.8 kB 00:00

Rocky Linux 8 - BaseOS 9.0 kB/s | 4.3 kB 00:00

Rocky Linux 8 - Extras 6.2 kB/s | 3.1 kB 00:00

Concurrent NightStar RT 3.0 kB/s | 2.9 kB 00:00

RedHawk Linux Version 8.4.* 2.6 kB/s | 2.5 kB 00:00

Frequency Based Scheduler 8.4.* 5.3 kB/s | 2.4 kB 00:00

メタデータキャッシュを作成しました。

image:RedHawk8.4BareMetal# dnf --disablerepo="*" --enablerepo="rocky-8.9-updates-media-BaseOS rocky-8.9-updates-media-AppStream" update

Repository ccur-redhawk is listed more than once in the configuration

Rocky-Updates-BaseOS-8.9 - Media 5.8 MB/s | 2.6 MB 00:00

Rocky-Updates-AppStream-8.9 - Media 8.2 MB/s | 8.7 MB 00:01

依存関係が解決しました。

:

トランザクションの概要

================================================================================

インストール 40 パッケージ

アップグレード 984 パッケージ

合計サイズ: 1.6 G

これでよろしいですか? [y/N]: y

パッケージのダウンロード:

警告: /run/media/root/Rocky-8-9-x86_64-dvd/BaseOS/Packages/n/NetworkManager-initscripts-updown-1.40.16-9.el8.noarch.rpm: ヘッダー V4 RSA/SHA256 Signature、鍵 ID 6d745a60: NOKEY

Rocky-Updates-BaseOS-8.9 - Media 1.6 MB/s | 1.6 kB 00:00

GPG 鍵 0x6D745A60 をインポート中:

Userid : "Release Engineering "

Fingerprint: 7051 C470 A929 F454 CEBE 37B7 15AF 5DAC 6D74 5A60

From : /etc/pki/rpm-gpg/RPM-GPG-KEY-rockyofficial

これでよろしいですか? [y/N]: y

:

(6.1) RedHawk Linux 8.4.9カーネルのrescueイメージを再作成する場合。

# rm -f /boot/*-rescue-*

# /usr/lib/kernel/install.d/51-dracut-rescue.install add 5.10.204-rt100-RedHawk-8.4.9-trace "" /lib/modules/5.10.204-rt100-RedHawk-8.4.9-trace/vmlinuz

# ls /boot/*-rescue-*

/boot/initramfs-0-rescue-1bc388aae96c410eb529d6230cdccde6.img

/boot/vmlinuz-0-rescue-1bc388aae96c410eb529d6230cdccde6

# sha512hmac /boot/vmlinuz-0-rescue-1bc388aae96c410eb529d6230cdccde6 > /boot/.vmlinuz-0-rescue-1bc388aae96c410eb529d6230cdccde6.hmac

# ls /boot/.vmlinuz-0-rescue-1bc388aae96c410eb529d6230cdccde6.hmac

/boot/.vmlinuz-0-rescue-1bc388aae96c410eb529d6230cdccde6.hmac

# rm -f /boot/*-rescue-*

# /usr/lib/kernel/install.d/51-dracut-rescue.install add 4.18.0-513.5.1.el8_9.x86_64 "" /lib/modules/4.18.0-513.5.1.el8_9.x86_64/vmlinuz

# ls /boot/*-rescue-*

/boot/initramfs-0-rescue-1bc388aae96c410eb529d6230cdccde6.img

/boot/vmlinuz-0-rescue-1bc388aae96c410eb529d6230cdccde6

# sha512hmac /boot/vmlinuz-0-rescue-1bc388aae96c410eb529d6230cdccde6 > /boot/.vmlinuz-0-rescue-1bc388aae96c410eb529d6230cdccde6.hmac

# ls /boot/.vmlinuz-0-rescue-1bc388aae96c410eb529d6230cdccde6.hmac

/boot/.vmlinuz-0-rescue-1bc388aae96c410eb529d6230cdccde6.hmac

消去しても、上記rescueイメージは残ります、また消去しない場合、graphical modeで起動しますので、blscfgコマンドなどでシングルユーザ起動に変更してください。

image:RedHawk8.4BareMetal# dnf --disablerepo="*" --enablerepo="rocky-8.9-updates-media-BaseOS rocky-8.9-updates-media-AppStream" remove kernel-core kernel-devel kernel-modules kernel kmod-kvdo vdo

image:RedHawk8.4BareMetal# rpm -qa|grep -e ccur-vmlinux -e ccur-kernel-|grep -v 8.4.9

ccur-kernel-8.4-20211129.x86_64

ccur-kernel-trace-8.4-20211129.x86_64

ccur-kernel-debug-8.4-20211129.x86_64

image:RedHawk8.4BareMetal# dnf remove ccur-kernel-8.4-20211129.x86_64 ccur-kernel-trace-8.4-20211129.x86_64 ccur-kernel-debug-8.4-20211129.x86_64

:

![RedHawk Architect 8 Chroot [ArchitectUpdate.png]](IMAGES/ArchitectUpdate.png)

(9) アップデート後カーネルのエントリを確認し、新しいカーネルで起動するように設定してください。

image:RedHawk8.4BareMetal# grubby --default-kernel

/vmlinuz-5.10.204-rt100-RedHawk-8.4.9-trace

image:RedHawk8.4BareMetal# grubby --info=ALL|grep -e "index" -e "kernel"

index=0

kernel="/boot/vmlinuz-5.10.204-rt100-RedHawk-8.4.9-trace"

index=1

kernel="/boot/vmlinuz-5.10.204-rt100-RedHawk-8.4.9-debug"

index=2

kernel="/boot/vmlinuz-5.10.204-rt100-RedHawk-8.4.9"

index=3

kernel="/boot/vmlinuz-0-rescue-103bd554c5a3475a97ba189e2eec84a4 "

image:RedHawk8.4BareMetal# grubby --set-default-index=0

The default is /boot/loader/entries/103bd554c5a3475a97ba189e2eec84a4-5.10.204-rt100-RedHawk-8.4.9-trace.conf with index 0 and kernel /boot/vmlinuz-5.10.204-rt100-RedHawk-8.4.9-trace

image:RedHawk8.4BareMetal# grubby --default-kernel

/vmlinuz-5.10.204-rt100-RedHawk-8.4.9-trace

/etc/locale.confファイルの内容をLANG="en_US.UTF-8" から LANG="ja_JP.UTF-8" へ変更してください。

/etc/vconsole.conf ファイルの内容をKEYMAP="us"からKEYMAP="jp"へ変更してください。

image:RedHawk8.4BareMetal# cat /etc/locale.conf

LANG="ja_JP.UTF-8"

image:RedHawk8.4BareMetal# cat /etc/vconsole.conf

KEYMAP="jp"

FONT="latarcyrheb-sun16"

image:RedHawk8.4BareMetal# exit

exit

Exiting image configuration shell.

Press Enter to close window.

ターゲットシステムイメージは、次のようなさまざまな方法で展開できます。

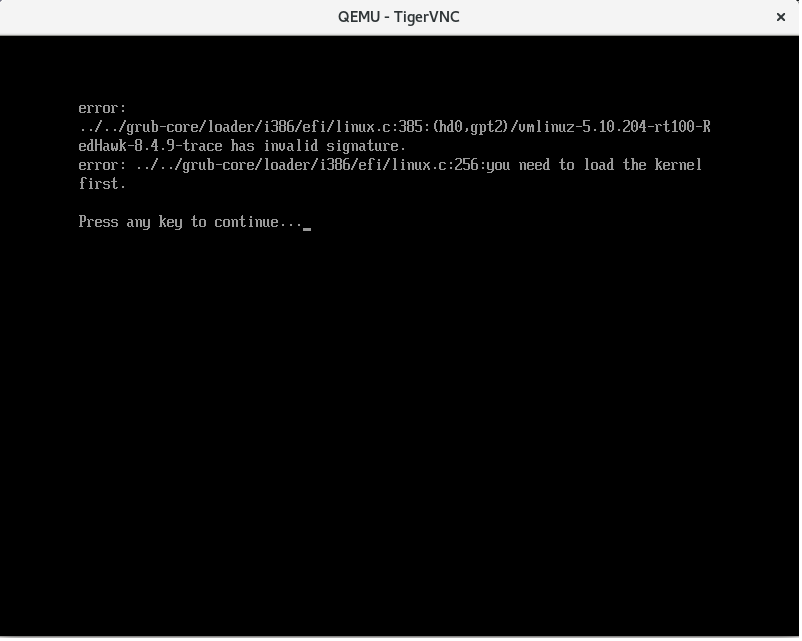

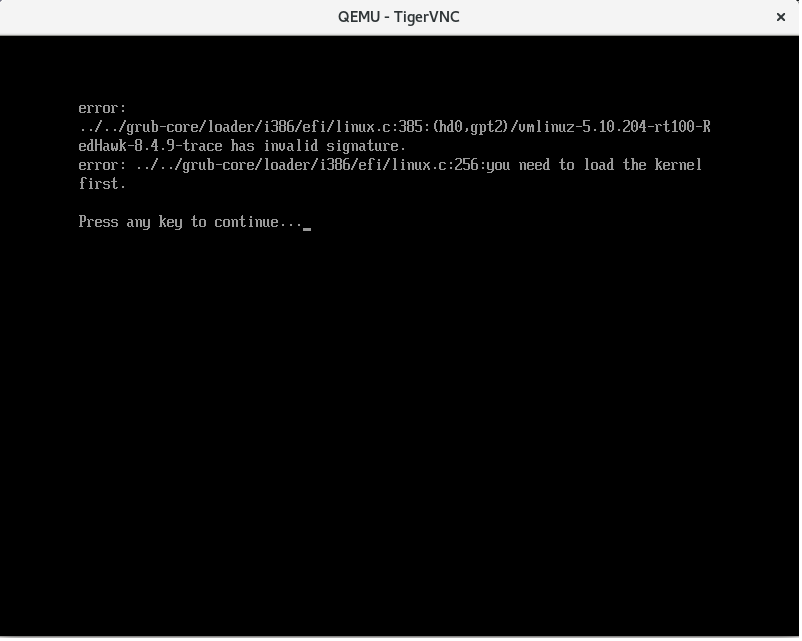

RedHawkカーネルを再コンパイルするなどして、ブートシグニチャーが失われた場合、下記のInvalid Signature Errorで起動に失敗します。

正しくは、RedHawkカーネルに署名を必要としますが、(署名の方法についてはお問い合わせください) この状態で、起動するためには、/usr/lib/architect/servers/vm-booter ファイルをセキュアブートから非セキュアブートに変更する必要があります。

このパッチをダウンロードして、下記の様に適用するか、手動で編集してください。

PXEターゲットマネージャー- リムーバブルUSBデバイスの直接フラッシュ

- ベアメタルターゲットシステムをインストールするためのUSBまたはCD/DVDインストールメディア

- ベアメタルターゲットシステムのPXEネットワークインストール

- ベアメタルディスクレスクライアントを起動するためのPXEネットワーク構成

- 自己完結型のRAMDISKファイルシステムイメージの作成

- UEFIとレガシーBIOSの両方のターゲットがサポートされています

- 仮想マシンイメージの作成、およびVirtualMachineManagerとRedHawkKVM-RTとの統合

注意1 デプロイメント前のチェック

デプロイメントイメージが、作成中の誤動作や意図せぬクラッシュ等で、下記の部分が通常のイメージと異なっている場合があります。

その場合、必要に応じて生成されたイメージ(cd /var/lib/architect/images/$IMAGE )を直接編集してください。

-

(a) chroot中はhostnmae,uname,iptables,ip6tables,resolv.conf,grub2-mkrelpath,grub2-mkconfig,service,sysctl,grubby等が

シェルスクリプトに置き換わり、オリジナルのバイナリは、 /usr/bin/hosyname.番号と/usr/bin/uname.番号になっています。

例

# file /usr/bin/hostname

/usr/bin/hostname: Bourne-Again shell script, ASCII text executable

# ls -l /usr/bin/uname*

-rwxr-xr-x 1 root root 126 9月 5 14:37 /usr/bin/uname

-rwxr-xr-x 1 root root 38440 3月 15 2021 /usr/bin/uname.66741

# mv /usr/bin/hostname /usr/bin/hostname.sh

# mv /usr/bin/hostname.66741 /usr/bin/hostname

# mv /usr/bin/uname /usr/bin/uname.sh

# mv /usr/bin/uname.66741 /usr/bin/uname

注意2 Boot Virtual Machineについて(2025/01/30)RedHawkカーネルを再コンパイルするなどして、ブートシグニチャーが失われた場合、下記のInvalid Signature Errorで起動に失敗します。

正しくは、RedHawkカーネルに署名を必要としますが、(署名の方法についてはお問い合わせください) この状態で、起動するためには、/usr/lib/architect/servers/vm-booter ファイルをセキュアブートから非セキュアブートに変更する必要があります。

このパッチをダウンロードして、下記の様に適用するか、手動で編集してください。

# cd /

# patch -p1 < /tmp/vm-booter.patch

patching file usr/lib/architect/servers/vm-booter

手動で編集する場合、、/usr/lib/architect/servers/vm-booterの88行目にある下記部分を書き換えてください

cmd += ' -machine q35 -drive if=pflash,format=raw,unit=0,readonly,file=/usr/share/OVMF/OVMF_CODE.secboot.fd'

cmd += ' -machine q35 -drive if=pflash,format=raw,unit=0,readonly,file=/usr/share/edk2/ovmf/OVMF_CODE.cc.fd'

もし、/usr/share/edk2/ovmf/OVMF_CODE.cc.fd ファイルが存在しない場合、このedk2-ovmf-20220126gitbb1bba3d77-13.el8_10.3.noarch.rpmをインストールしてください。

# rpm -Uvh edk2-ovmf-20220126gitbb1bba3d77-13.el8_10.3.noarch.rpm

Verifying... ################################# [100%]

準備しています... ################################# [100%]

更新中 / インストール中...

1:edk2-ovmf-20220126gitbb1bba3d77-1################################# [ 50%]

整理中 / 削除中...

2:edk2-ovmf-20220126gitbb1bba3d77-6################################# [100%]

PXE Target Managerを使用すると、ネットワークに接続された任意の数のリモートターゲットを簡単にリモート管理できます。

PXEブートするように構成すると、ターゲットのブート状態をArchitect PXETargetManagerで制御できます。

ターゲットは、次のいずれかの状態で起動するようにリモート制御できます。

リモートターゲット同期PXEブートするように構成すると、ターゲットのブート状態をArchitect PXETargetManagerで制御できます。

ターゲットは、次のいずれかの状態で起動するようにリモート制御できます。

- ローカルディスクから起動

- インストーラーを起動して、ローカルディスクをインストールまたは再インストールします

- ディスクレスイメージを起動する

- アーキテクトホストとの同期プロセスを開始します

リモートターゲット同期により、デプロイされたターゲットは、ファイルシステムの変更をアーキテクトホスト上のターゲットシステムイメージと再同期できます。

同期は両方向で実行できます。

1つのターゲットシステムで行われたカスタマイズは、他のターゲットシステムに簡単に伝播できます。

1つのターゲットのファイルシステムは、アーキテクトホスト上のターゲットシステムイメージに同期でき、その後、他のターゲットに展開できます。

セキュリティ機能同期は両方向で実行できます。

1つのターゲットシステムで行われたカスタマイズは、他のターゲットシステムに簡単に伝播できます。

1つのターゲットのファイルシステムは、アーキテクトホスト上のターゲットシステムイメージに同期でき、その後、他のターゲットに展開できます。

インストールイメージのコンフィグレーションには、ターゲットシステムでSELinuxのモードを有効にして構成する機能が含まれます。

SELinuxファイルコンテキストは、ターゲットシステムのデプロイ中に設定されます。

カーネル構成には、ターゲットシステムでFIPS 140-2を有効にする機能が含まれています。

インストール後のFIPS 140-2構成は、ターゲットシステムの展開中に実行されます。

ArchitectのAdvancedSecurityEdition(ASE)は、任意のSCAPプロファイルを適用します。

STIGコンプライアンスは、STIGセキュリティポリシーを実装するために定義されたSCAPプロファイルを適用することによって実現されます。

SELinuxファイルコンテキストは、ターゲットシステムのデプロイ中に設定されます。

カーネル構成には、ターゲットシステムでFIPS 140-2を有効にする機能が含まれています。

インストール後のFIPS 140-2構成は、ターゲットシステムの展開中に実行されます。

ArchitectのAdvancedSecurityEdition(ASE)は、任意のSCAPプロファイルを適用します。

STIGコンプライアンスは、STIGセキュリティポリシーを実装するために定義されたSCAPプロファイルを適用することによって実現されます。

エラー

- Chroot Shellを開くと下記エラーが発生し、Architectがクラッシュする

Architect 8.4 Update 5 (20241126)

Traceback (most recent call last):

File "/usr/lib/python3.6/site-packages/architect_gui/mainWindow.py", line 9708, in handleChrootShellSlot

configure_iso_repos(imagePath, media, self._selectedProducts)

File "/usr/lib/python3.6/site-packages/architect/chroot_helper.py", line 106, in configure_iso_repos

bname = os.path.basename(g[0])

IndexError: list index out of range

原因は、ターゲットイメージ側の環境変数 LD_LIBRARY_PATH に、/lib:/lib64 が含まれていないことが原因です。下記の様に、~/.bashrcなどを定義してください。

export LD_LIBRARY_PATH="/lib:/lib64:$LD_LIBRARY_PATH:/usr/local/lib:/usr/local/cuda/lib64/"